11 paź Sprytne techniki phishingowe: Kody QR z ASCII i URI typu Blob, które oszukują zabezpieczenia

Dowiedz się, jak przestępcy wykorzystują kody QR.

Nawet najlepiej zaplanowane przez przestępców kampanie phishingowe kończą się niepowodzeniem, jeśli nie potrafią obejść zabezpieczeń.

W blogu na stronie Barracuda Ashitosh Deshnur (Associate Threat Analyst in the Threat Analyst Team at Barracuda Networks), przedstawia dwie nowatorskie techniki omijania zabezpieczeń, które niedawno zidentyfikowali analitycy zagrożeń Barracuda:

Pierwsza technika – wykorzystanie kodów QR, które zamiast być statycznym obrazem, są zbudowane z kombinacji znaków ASCII/Unicode „bloku (█)”. Ta taktyka ma na celu uniemożliwienie oprogramowaniu zabezpieczającemu wyodrębnienia złośliwego URL-a z kodu QR.

Druga technika – obejmuje użycie „Blob” (binary large object) – URI (uniform resource identifiers), które uzyskują dostęp do danych generowanych lokalnie w przeglądarce, zamiast polegać na znanych, złośliwych domenach. Te URI typu Blob są tworzone dynamicznie i mogą szybko wygasać, co utrudnia ich śledzenie i analizę. Dodatkowo, ponieważ niektóre mechanizmy bezpieczeństwa nie sprawdzają URI Blob tak dokładnie, jak tradycyjnych linków HTTP lub HTTPS, ataki phishingowe z ich wykorzystaniem mogą ominąć podstawowe mechanizmy wykrywania.

Nowa generacja złośliwych kodów QR

Rok temu gwałtownie wzrosła liczba ataków phishingowych opartych na kodach QR. Dane Barracuda pokazują, że około 1 na 20 skrzynek pocztowych była celem ataków z użyciem kodów QR w ostatnim kwartale 2023 roku.

Te ataki zwykle wykorzystywały statyczne, obrazowe kody QR. Atakujący osadzali złośliwe linki w kodach QR i zachęcali użytkowników do ich zeskanowania, co prowadziło ich na fałszywe strony, które wyglądały jak zaufane usługi lub aplikacje.

Zabezpieczenia szybko się dostosowały. Narzędzia, takie jak optyczne rozpoznawanie znaków (OCR), są w stanie wyodrębniać, analizować i blokować złośliwe URL-e zawarte w kodach QR.

Analitycy zagrożeń z Barracuda podczas testów zidentyfikowali nową generację phishingu z wykorzystaniem kodów QR, zaprojektowaną, aby ominąć systemy obrony oparte na OCR. W tych atakach „obraz” kodu QR jest tworzony z użyciem znaków ASCII/Unicode.

W e-mailu taki kod wygląda jak tradycyjny kod QR. Dla typowego systemu wykrywania OCR wydaje się on jednak bez znaczenia.

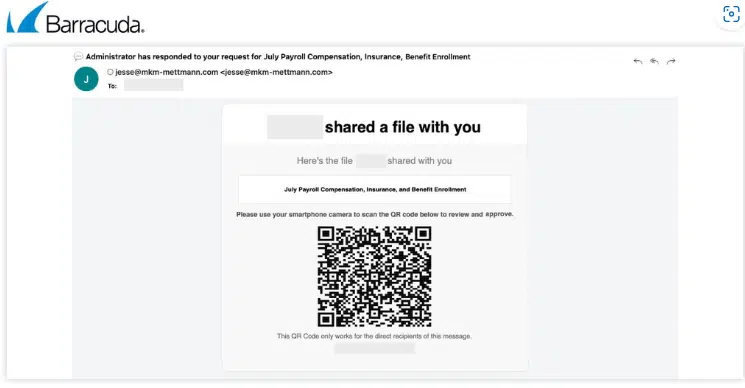

Przykład 1

Atak phishingowy przedstawia się jako plik „Rejestracja płac i świadczeń”, udostępniony przez Administratora. Kiedy niczego niepodejrzewający odbiorca zeskanuje kod QR i kliknie link, zostaje przeniesiony na nieprawdziwą stronę logowania Microsoft.

Bliższe przyjrzenie się kodowi QR ujawnia linię pomiędzy każdym blokiem. Dzieje się tak dlatego, że kod QR nie jest obrazem, lecz został starannie skonstruowany przy użyciu „pełnego bloku” lub „█”.

Kod QR to matryca 49×49 złożona z „pełnych bloków” (█).

Co zrobiono, aby kod QR wyglądał przekonująco?

W miejscach, gdzie potrzebne są białe pola zastosowany został arkusz stylów kaskadowych (CSS), który sprawia, że kolor tekstu bloków jest w pełni przezroczysty, co czyni je niewidocznymi.

Przykład 2

W tym przypadku atakujący podszywa się pod firmę kurierską DHL i prosi odbiorcę o wypełnienie formularza po zeskanowaniu kodu QR. Po zeskanowaniu kodu jego ofiara niespodziewanie zostaje przekierowana na stronę phishingową.

Kod QR jest zbudowany z kombinacji znaków Unicode: „Dolna Połowa Bloku” (0x2584) dla linii poziomych oraz „Pełny Blok” (0x2588) dla linii pionowych. W tym przypadku, aby stworzyć białe pola w kodzie QR, użyto „niełamiącej spacji” (nbsp).

Mnogość kombinacji

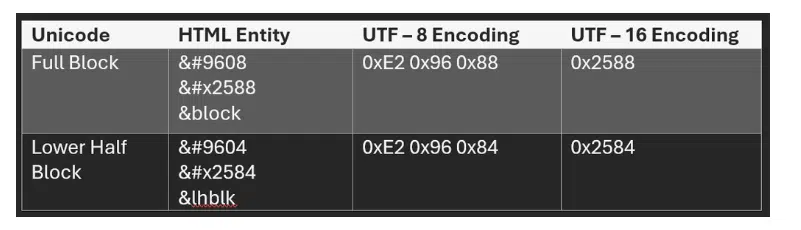

Jak pokazują powyższe przykłady, istnieje kilka sposobów na reprezentację „bloku” za pomocą zestawu znaków ASCII lub Unicode.

W rzeczywistości istnieją 32 różne znaki „bloków”, które dzielą się na trzy główne kategorie:

- Pełne Bloki – 3

- Częściowe Bloki – 17

- Ćwiartki – 12

Każdy z tych znaków może zostać zakodowany w e-mailach phishingowych za pomocą encji HTML, kodowania UTF-8 lub UTF-16. Oznacza to, że istnieje łącznie prawie 100 możliwych kombinacji.

W poniżej tabeli zostały zebrane znaki„bloki” na stronach phishingowych:

Równie ważna informacją może być, iż w przypadku encji HTML, każdy „blok” może mieć wiele reprezentacji, a atakujący mogą używać pojedynczych bloków lub ich kombinacji do generowania kodów QR opartych na ASCII/Unicode.

Wszystko to zwiększa możliwości kombinacji i sprawia, że kody QR oparte na ASCII są naprawdę trudne do wykrycia.

Barracuda zaznacza, że jeśli technologie bezpieczeństwa zidentyfikują potencjalne wykorzystanie kodu QR ASCII w ataku phishingowym. Jednym z najprostszych rozwiązań jest wykonanie zrzutu ekranu phishingowego e-maila i przekazanie go do silnika OCR, aby odczytać adres URL ukryty za kodem QR.

Wielkie możliwości omijania zabezpieczeń przez URI typu Blob

URI typu Blob (znane również jako Blob URL lub Object URL) są używane przez przeglądarki do reprezentowania danych binarnych lub obiektów przypominających pliki (zwanych Blobami), które są tymczasowo przechowywane w pamięci przeglądarki.

URI Blob umożliwiają programistom internetowym pracę z danymi binarnymi, takimi jak obrazy, filmy czy pliki, bez konieczności wysyłania lub pobierania ich z zewnętrznego serwera.

W związku z tym, iż URI typu Blob nie pobierają danych z zewnętrznych adresów URL, tradycyjne narzędzia do filtrowania i skanowania URL-ów początkowo mogą nie rozpoznać treści jako złośliwej.

Przestępca tworzy strony phishingowe przy użyciu URI typu Blob, licząc na to, że trudniej będzie systemom wykrywania zidentyfikować i zablokować złośliwe treści.

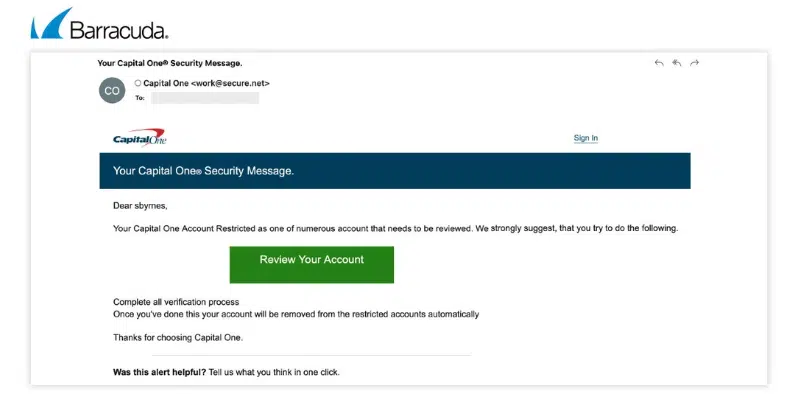

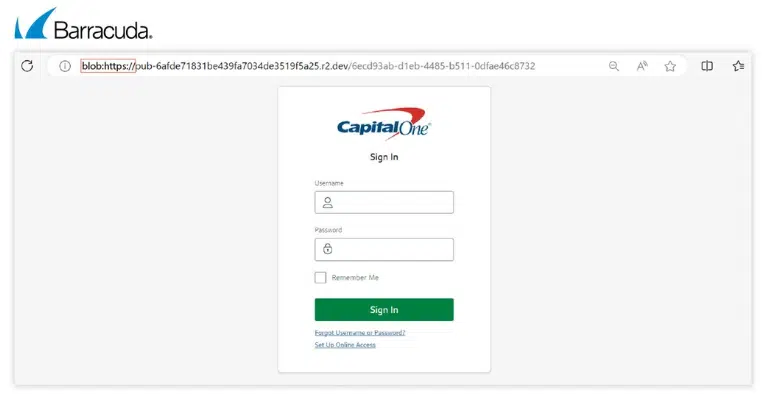

Możemy podać jeden z pierwszych przykładów ataku phishingowego z wykorzystaniem URI typu Blob, który zidentyfikowali analitycy zagrożeń Barracuda, próbował podszywać się pod Capital One, zachęcając użytkownika do kliknięcia „Sprawdź swoje konto”. To przekierowywało go na pośrednią stronę phishingową, która tworzyła URI typu Blob i szybko przekierowywała przeglądarkę na nowo utworzony adres.

Co robi URI typu Blob?

Wyświetla ofierze fałszywą stronę logowania do Capital One.

Analitycy podczas testów różnych zagrożeń zauważyli również, że technika URI typu Blob była wykorzystywana w atakach phishingowych podszywających się pod Chase oraz Air Canada.

Podsumowanie

Techniki phishingowe unikania wykrycia znacznie się rozwinęły i stanowią rosnące zagrożenie dla organizacji. Cyberprzestępcy nieustannie udoskonalają swoje metody, aby obejść tradycyjne środki bezpieczeństwa. W miarę jak ataki phishingowe stają się coraz bardziej zaawansowane, konieczne jest wdrożenie wielowarstwowych strategii obronnych oraz promowanie silnej kultury bezpieczeństwa.

Megharaj Balaraddi, Associate Threat Analyst w Barracuda, również przyczynił się do badań do tego wpisu na blogu. Oryginalny artykuł znajduje się na BLOGU BARRACUDA