07 kwi Nowe metody cyberataków w e-mailach – raport Barracuda Email Threat Radar

W cyberbezpieczeństwie jedno jest pewne – atakujący nie próżnują. Opublikowano zagrożenia e-mailowe marzec 2025, które potwierdza to najnowszy raport „Email Threat Radar” przygotowany przez analityków Barracuda, który rzuca światło na najnowsze kampanie phishingowe i próby szantażu skierowane do organizacji na całym świecie. W marcu 2025 szczególną uwagę zwrócono na trzy wyjątkowo interesujące (i niebezpieczne) zagrożenia:

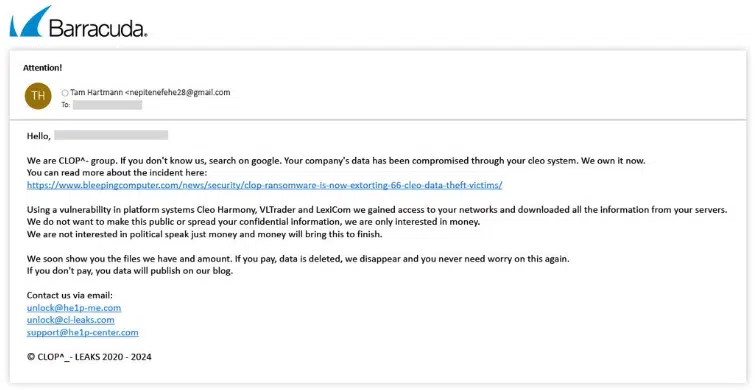

1. Podszywanie się pod ransomware Clop – szantaż bez ataku

Dlaczego trudzić się prawdziwym atakiem ransomware, skoro można po prostu… udawać, że się go przeprowadziło?

Cyberprzestępcy zaczęli rozsyłać e-maile, w których podszywają się pod grupę Clop, grożąc ujawnieniem „wykradzionych” danych, które rzekomo zdobytyli podczas włamania do sieci firmowej. Widoczne w raporcie zagrożenia e-mailowe marzec 2025, który ukazuje jak cyberprzestępcy powołują się na rzeczywiste artykuły prasowe dotyczące wcześniejszych ataków Clop na użytkowników platform firmy Cleo (takich jak Cleo Harmony czy VLTrader).

Wiadomości zawierają adresy kontaktowe i zachętę do negocjacji „okupu”, choć – co ciekawe – brak w nich konkretnej kwoty czy klasycznych znaków rzeczywistego ataku ransomware (jak linki do czatu szyfrowanego czy ściśle określony czas na odpowiedź). To raczej próba manipulacji i zastraszenia niż rzeczywiste włamanie.

Na co zwrócić uwagę?

-

Groźby ujawnienia danych po rzekomym włamaniu

-

Odwołania do prawdziwych wydarzeń medialnych

-

Brak charakterystycznych cech ataku ransomware (brak szyfrowania, brak konkretnej kwoty, brak czatu)

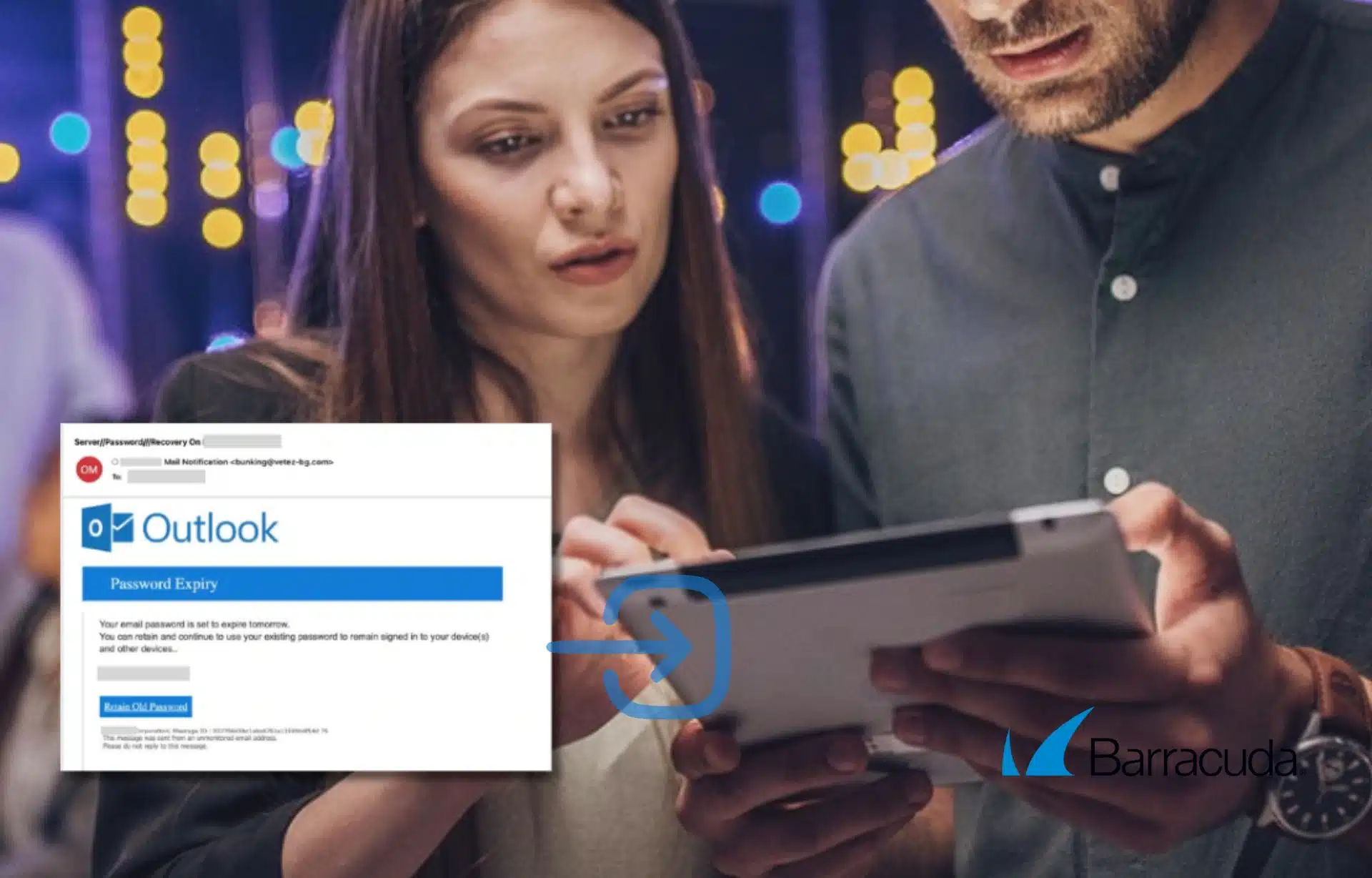

2. LogoKit – phishing na nowym poziomie zaawansowania

LogoKit to platforma phishingowa, która działa jak usługa „phishing-as-a-service” (PhaaS). Jest aktywna od 2022 roku, ale nadal zaskakuje nowymi możliwościami, które utrudniają jej wykrycie przez klasyczne rozwiązania bezpieczeństwa.

W marcowej kampanii cyberprzestępcy wysyłali e-maile z tytułami typu „Password Reset Requested” czy „Immediate Account Action Required”, sugerując pilną potrzebę zmiany hasła. Po kliknięciu w link ofiara trafiała na fałszywą stronę logowania stworzoną w czasie rzeczywistym, z dynamicznie wczytywanym logo firmy (np. z Clearbit lub Google Favicon).

Najgroźniejsze jest to, że strona reaguje w czasie rzeczywistym na działania użytkownika – gdy ofiara wpisuje dane, są one natychmiast przechwytywane przez atakującego.

Barracuda networks wskazuje naco zwrócić uwagę?

-

Podejrzane linki zawierające adres e-mail ofiary

-

Wczytywanie logo firmy z zewnętrznych źródeł

-

Treść wiadomości wywołująca poczucie presji i konieczność szybkiej reakcji

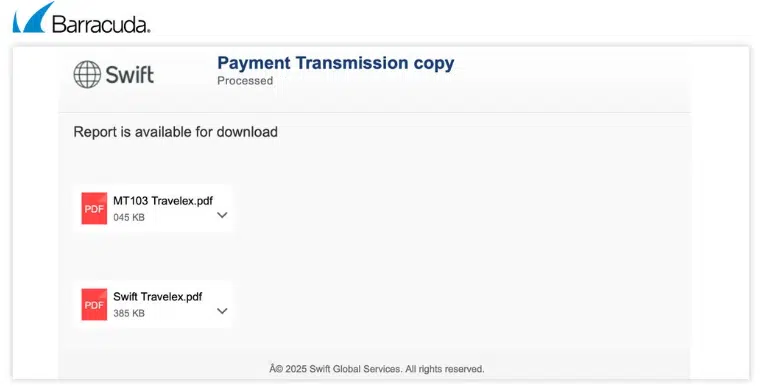

3. Phishing z wykorzystaniem plików SVG – niepozorne grafiki, poważne zagrożenie

Wraz z postępem narzędzi detekcyjnych cyberprzestępcy muszą szukać nowych metod ataku. Coraz popularniejsze stają się ataki phishingowe z wykorzystaniem plików SVG jako załączników.

SVG, czyli wektorowy format grafiki internetowej, może zawierać osadzone skrypty, które dla narzędzi zabezpieczających wyglądają zupełnie niewinnie. W analizowanych przez Barracudę przypadkach wiadomości zawierały jedynie załącznik, bez treści, który po kliknięciu przekierowywał do fałszywej strony logowania Microsoft lub uruchamiał pobieranie złośliwego pliku ZIP.

Dodatkowo – jeśli załącznik wykryje, że jest uruchamiany w środowisku sandbox (czyli w kontrolowanej, bezpiecznej przestrzeni), kieruje ofiarę na… legalną stronę zakupową. To sprytny sposób na uniknięcie wykrycia.

Na co zwrócić uwagę?

-

SVG z klikalnymi elementami – nie otwieraj!

-

Przekierowania do pobierania innych plików

-

Nietypowe zachowania przeglądarki, ostrzeżenia, komunikaty o zagrożeniu

Jak się chronić?

Najlepszą obroną jest świadomość i skuteczne narzędzia. Barracuda Email Protection oferuje kompleksową ochronę przed tego typu zagrożeniami, łącząc:

-

Ochronę bramy e-mail (Email Gateway Defense)

-

Zaawansowaną detekcję phishingu i spoofingu

-

Ochronę przed podszywaniem się (Impersonation Protection)

-

Reagowanie na incydenty oraz ochronę domen

-

Backup danych w chmurze i szkolenia podnoszące świadomość użytkowników

Dzięki integracji z Microsoft 365 i zastosowaniu sztucznej inteligencji Barracuda skutecznie neutralizuje nawet najbardziej zaawansowane, ukierunkowane kampanie phishingowe.

Podsumowanie

Ataki e-mailowe stają się coraz bardziej wyrafinowane. Udają ransomware, podszywają się pod portale logowania, ukrywają złośliwe skrypty w grafice. To, co kiedyś wyglądało podejrzanie, dziś bywa niemal nie do odróżnienia od legalnej komunikacji.

Dlatego tak ważne jest, aby Twoja firma była odpowiednio przygotowana. Jeśli chcesz dowiedzieć się więcej o tym, jak skutecznie zabezpieczyć skrzynki pocztowe Twoich pracowników – skontaktuj się z zespołem Kappa Data. Pomożemy dobrać i wdrożyć odpowiednie rozwiązania, zanim stanie się coś nieprzyjemnego.

Chcesz otrzymywać podobne analizy na bieżąco?

Zapisz się do newslettera Barracuda!